imágenes falsas

Millones de sitios de WordPress recibieron una actualización forzada durante el último día para corregir una vulnerabilidad crítica en un complemento llamado UpdraftPlus.

El parche obligatorio se lanzó a pedido de los desarrolladores de UpdraftPlus debido a que la gravedad de la vulnerabilidad permite que los suscriptores, clientes y otras personas que no son de confianza descarguen la base de datos privada del sitio siempre que tengan una cuenta en el sitio vulnerable. Las bases de datos a menudo contienen información confidencial sobre los clientes o la configuración de seguridad del sitio, lo que deja a millones de sitios vulnerables a violaciones graves de datos, revelando contraseñas, nombres de usuario, direcciones IP y más.

Malos resultados, fácil de explotar

UpdraftPlus simplifica el proceso de copia de seguridad y restauración de la base de datos de su sitio web y es el complemento de copia de seguridad programada del sistema de administración de contenido de WordPress más utilizado en Internet. Simplifica la copia de seguridad de datos en Dropbox, Google Drive, Amazon S3 y otros servicios en la nube. Sus desarrolladores dicen que también permite a los usuarios programar copias de seguridad periódicas y es más rápido y utiliza menos recursos del servidor que los complementos de WordPress de la competencia.

“Esta vulnerabilidad es fácil de explotar y puede tener muy malas consecuencias si se aprovecha”, dijo Marc Montpas, un investigador de seguridad que descubrió la vulnerabilidad y la informó de forma privada a los desarrolladores de complementos. “Permite a los usuarios con privilegios bajos descargar copias de seguridad del sitio, que incluyen copias de seguridad de bases de datos originales. Las cuentas con privilegios bajos pueden significar muchas cosas. Suscriptores habituales, clientes (por ejemplo, en sitios de comercio electrónico), etc.”

Montpas, Investigador en Empresa de Seguridad de Sitios Web Escaneo de mochila propulsora, quien dijo que descubrió la falla durante una auditoría de seguridad del complemento y proporcionó detalles a los desarrolladores de UpdraftPlus el martes. Un día después, los desarrolladores publicaron una solución y acordaron forzarla en los sitios de WordPress con el complemento instalado.

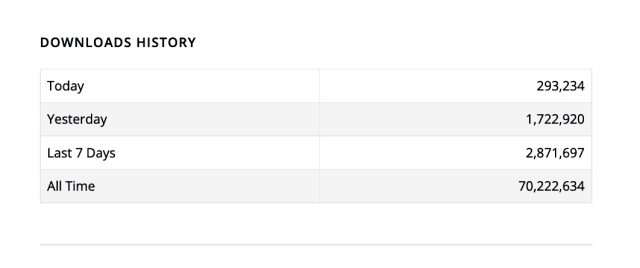

Estadísticas proporcionadas por WordPress.org show 1,7 millones de sitios recibieron la actualización el jueves, y más de 287.000 sitios la tenían instalada en el momento de la publicación. WordPress dice que el complemento tiene más de 3 millones de usuarios.

UpdraftPlus reveló la vulnerabilidad el jueves escribió:

Esta falla permite que cualquier usuario que inicie sesión en una instalación de WordPress con UpdraftPlus activo ejerza permisos para descargar copias de seguridad existentes, que deberían haberse limitado a usuarios administrativos. Esto es posible porque el código relacionado con la verificación del estado actual de la copia de seguridad carece de verificación de permisos. Esto permite obtener un identificador interno que de otro modo se desconoce, que luego se puede usar para pasar controles al permitir descargas.

Esto significa que si su sitio de WordPress permite que los usuarios que no son de confianza inicien sesión con WordPress, y si tiene copias de seguridad existentes, puede ser vulnerable a un usuario experto que está averiguando cómo descargar las copias de seguridad existentes. Si su sitio web contiene algún contenido no público, el sitio web afectado puede experimentar pérdida o robo de datos debido a que los atacantes acceden a una copia de seguridad de su sitio web. Digo “experto” porque en ese momento no había pruebas públicas de cómo explotar esta vulnerabilidad. Actualmente, depende de los piratas informáticos para realizar ingeniería inversa de los cambios en la última versión de UpdraftPlus para solucionar el problema. Sin embargo, ciertamente no debe confiar en que esto llevará mucho tiempo, sino en una actualización inmediata. Si usted es el único usuario en su sitio de WordPress, o todos sus usuarios son de confianza, entonces no es vulnerable, pero aún así recomendamos actualizarlo en cualquier caso.